Apache HTTP Server是Apache軟件基金會的一個項目,為現代操作系統開發和維護開源http服務器的工作。為用戶提供一個安全、高效、可擴展的服務器,并提供與當前http標準同步的http服務。軟件有著強大的兼容性,并且集成了豐富的功能,幫助用戶輕松的進服務器的搭建使用。

軟件功能

1.支持最新的HTTP/1.1通信協議

2.擁有簡單而強有力的基于文件的配置過程

3.支持通用網關接口

4.支持基于IP和基于域名的虛擬主機

5.支持多種方式的HTTP認證

6.集成Perl處理模塊

7.集成服務器模塊

8.支持實時監視服務器狀態和定制服務器日志

9.支持服務器端包含指令(SSI)

10.支持安全Socket層(SSL)

11.提供用戶會話過程的跟蹤

12.支持FastCGI

13.通過第三方模塊可以支持JavaServlets

14.如果你準備選擇Web服務器,毫無疑問Apache是你的最佳選擇。

常見問題

什么是Apache?

Apache HTTP服務器

是一個強大、靈活、符合HTTP/1.1的網絡服務器

實現最新的協議,包括HTTP/1.1(RFC2616)。

具有高度的可配置性,可通過第三方模塊進行擴展

可以通過使用Apache模塊API編寫 "模塊 "來進行定制

提供完整的源代碼,并有一個不受限制的許可證

可以在Windows 2000、Netware 5.x及以上版本、OS/2、大多數Unix版本以及其他一些操作系統上運行。

正在積極開發中

鼓勵用戶通過新的想法、錯誤報告和補丁進行反饋

實現了許多經常要求的功能,包括。

DBM數據庫,以及關系型數據庫和LDAP認證

允許你輕松地設置有大量授權用戶的密碼保護的頁面,而不會使服務器陷入困境。

對錯誤和問題的自定義反應

允許你設置文件,甚至CGI腳本,由服務器返回對錯誤和問題的響應,例如,設置一個腳本來攔截500服務器錯誤,為用戶和你自己執行即時診斷。

多個DirectoryIndex指令 - 允許你說DirectoryIndex index.html index.cgi,它指示服務器在請求一個目錄URL時,要么發回index.html,要么運行index.cgi,無論它在目錄中找到哪個。

無限靈活的URL重寫和別名 - Apache對可以在配置文件中聲明的別名和重定向的數量沒有固定限制。此外,一個強大的重寫引擎可以用來解決大多數URL操作問題。

內容協商 - 即能夠自動為不同復雜程度和符合HTML水平的客戶提供服務,提供客戶能夠接受的最佳信息表現的文件。

虛擬主機 - 允許服務器區分對不同IP地址或名稱(映射到同一臺機器)的請求。Apache還提供動態配置的大規模虛擬主機。

可配置的可靠的管道日志 - 你可以配置Apache以你想要的格式生成日志。此外,在大多數Unix架構上,Apache可以將日志文件發送到一個管道,允許日志輪換、命中過濾、實時將多個vhosts分割成獨立的日志,并在運行中進行異步DNS解析。

Apache httpd的性能與其他服務器相比如何?

基準測試往往是對配置能力的一種衡量,而不是對服務器質量的衡量。也就是說,如果你是IIS的專家,你可能會讓它運行得比你讓Apache運行得快。因此,你可以找到各種HTTP服務器的比較,證明每個服務器都比其他服務器快。我們傾向于對服務器的性能基準持謹慎態度。

Apache httpd的測試有多徹底?

Apache在超過1.2億臺互聯網服務器上運行(截止到2010年4月)(來源:Netcraft)。它已經被開發人員和用戶徹底測試過了。Apache HTTP服務器項目管理委員會在發布其服務器的新版本之前保持著嚴格的標準,而我們的服務器在互聯網上超過一半的WWW服務器上都能順利運行。當有錯誤出現時,我們會在第一時間發布補丁和新版本。

更新內容

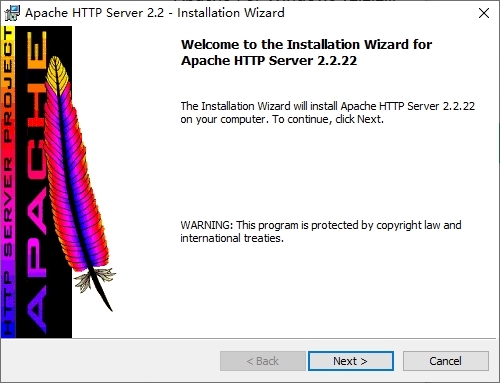

Apache 2.2.22的變化

*) 安全性。CVE-2011-3368 (cve.mitre.org)

拒絕那些請求URI不符合HTTP規范的請求。

規格的請求,防止在某些反向代理配置中意外擴展目標URL。

拒絕請求URI不符合HTTP規范的請求,防止在某些反向代理配置中意外擴展目標URL。 [Joe Orton]

*) 安全性。CVE-2011-3607 (cve.mitre.org)

修復ap_pregsub()中的整數溢出,當mod_setenvif模塊啟用時,可能允許本地用戶通過。

中的整數溢出,當mod_setenvif模塊被啟用時,可能允許本地用戶通過.htaccess

文件。[Stefan Fritsch, Greg Ames] 。

*) 安全性。CVE-2011-4317 (cve.mitre.org)

用ProxyPassMatch或RewriteRule解決URL重寫的其他情況。

重寫規則的額外情況,其中特定的請求-URI可能導致不希望的

在某些情況下可能導致后端網絡暴露。

[Joe Orton]

*) 安全性。CVE-2012-0021 (cve.mitre.org)

mod_log_config: 修正當'%{cookiename}C'日志格式字符串被使用時,客戶端發送無名cookie的情況下的分離故障(崩潰)。

導致拒絕服務。

拒絕服務。該問題從2.2.17版開始存在。PR 52256.

[Rainer Canavan <rainer-apache 7val com>]。

*) 安全性。CVE-2012-0031 (cve.mitre.org)

修復記分牌問題,該問題可能允許無特權的子進程

可能導致父進程在關閉時崩潰,而不是干凈地終止

干凈的。 [Joe Orton]

*) 安全性。CVE-2012-0053 (cve.mitre.org)

修復錯誤響應中的一個問題,該問題可能會暴露 "httpOnly "cookies。

當沒有為狀態代碼400指定自定義的ErrorDocument時,可能會暴露 "httpOnly "cookies。

[Eric Covener]

*) mod_proxy_ajp: 嘗試防止單一的長請求將一個工作者標記為

在錯誤中。[Jean-Frederic Clere]

*) config: 更新默認的mod_ssl配置。禁用SSLv2,只允許

允許>=128位密碼,為速度優化的密碼列表添加注釋示例。

列表,將MSIE的解決方法限制在MSIE <= 5。[Kaspar Brand]

*) 核心。修復ap_send_interim_response()的segfault。PR 52315.

[Stefan Fritsch].

*) mod_log_config: 防止 segfault。PR 50861. [Torsten F�rtsch

<torsten.foertsch gmx.net>]。

*) mod_win32: 顛倒了對env var UTF-8的修復邏輯。

現在,我們排除了一個我們確定不包含UTF-8字符的變量列表。

字符;所有其他變量將被修復。這樣做的好處是,現在也

所有來自第三方模塊的變量都將被修復。pr 13029 / 34985。

[Guenter Knauf].

*)核心。修復Perl模塊的鉤子排序問題,這個問題在

2.2.21. PR:45076。[Torsten Foertsch <torsten foertsch gmx net>] 。

*) 修正2.2.20中CVE-2011-3192 byterange修復帶來的回歸。

一個'0-'的范圍現在將返回206而不是200。PR 51878.

[Jim Jagielski].

*) 配置示例。修正MaxRanges的條目(使用 "無限 "而不是 "0")。

而不是 "0")。 [Rainer Jung]

*) mod_substitute: 修復緩沖區超限。 [Ruediger Pluem, Rainer Jung].

通過www.DeepL.com/Translator(免費版)翻譯

標簽: 服務器工具

-

8 PLSQL12

裝機必備軟件

網友評論