Wireshark V1.12是款網絡抓包軟件,軟件的界面非常簡潔,可以幫助網絡工程師來檢測各種不同的問題,軟件可以幫助用戶快速的抓取數據包,讓用戶對這些數據內容進行分析。?V1.12是經典的版本,網絡管理員可以使用它來檢測網絡問題,網絡安全工程師使用它中來檢查資訊安全相關問題,開發者可以用來為新的通訊協定除錯,總之這個可以幫助從事網絡相關行業的人員進行各種網絡問題的排查。只適用于32位系統版本,也就是說適用于一些老的電腦有需求的用戶們千萬不要錯過哦!

軟件介紹

軟件特色

軟件含有強顯示過濾器語言(rich display filter language)和查看TCP會話重構流的能力;

更支持上百種協議和媒體類型;

擁有一個類似tcpdump(一個Linux下的網絡協議分析工具)的名為tethereal的的命令行版本;

在過去,網絡封包分析軟件是非常昂貴,或是專門屬于營利用的軟件;

Ethereal的出現改變了這一切;

在GNU GPL通用許可證的保障范圍底下,使用者可以以免費的代價取得軟件與其程式碼,并擁有針對其原始碼修改及客制化的權利。Ethereal是目前全世界最廣泛的網絡封包分析軟件之一。

操作說明

1、菜單用于開始操作。

2、主工具欄提供快速訪問菜單中經常用到的項目的功能。

3、Fiter toolbar/過濾工具欄提供處理當前顯示過濾得方法。

4、Packet List面板顯示打開文件的每個包的摘要。點擊面板中的單獨條目,包的其他情況將會顯示在另外兩個面板中。

5、Packet detail面板顯示您在Packet list面板中選擇的包的更多詳情。

6、Packet bytes面板顯示您在Packet list面板選擇的包的數據,以及在Packet details面板高亮顯示的字段。

7、狀態欄顯示當前程序狀態以及捕捉數據的更多詳情。

怎么抓包

軟件主要的功能就是抓包,很多的用戶不知道怎么利用軟件進行抓包,下面小編為大家帶來軟件抓包的方法介紹,讓大家可以快速的抓取到自己需要的數據包。

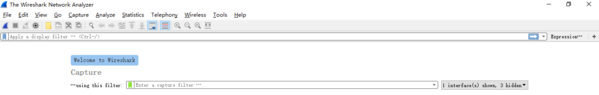

1、打開軟件,我們可以看到軟件的主界面

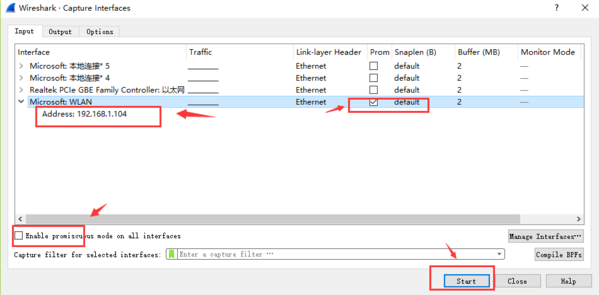

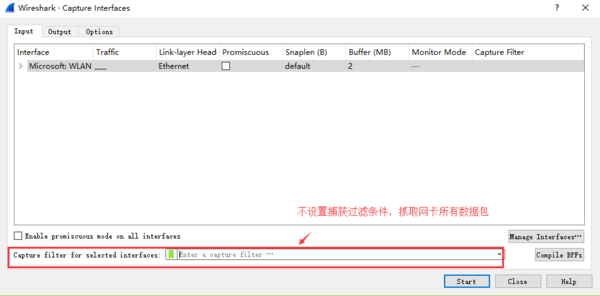

2、選擇菜單欄上Capture -> Option,勾選WLAN網卡(這里需要根據各自電腦網卡使用情況選擇,簡單的辦法可以看使用的IP對應的網卡)。點擊Start。啟動抓包。

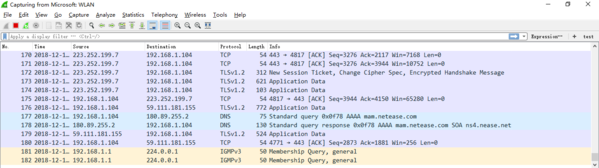

3、wireshark啟動后,wireshark處于抓包狀態中。

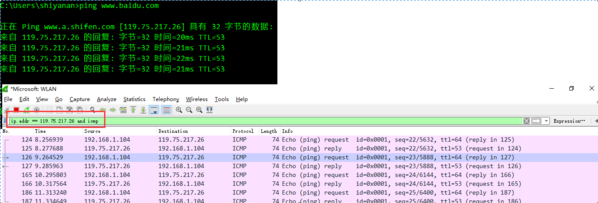

4、執行需要抓包的操作,如ping www.baidu.com。

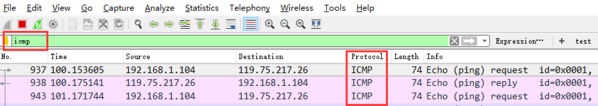

5、操作完成后相關數據包就抓取到了。為避免其他無用的數據包影響分析,可以通過在過濾欄設置過濾條件進行數據包列表過濾,獲取結果如下。說明:ip.addr == 119.75.217.26 and icmp 表示只顯示ICPM協議且源主機IP或者目的主機IP為119.75.217.26的數據包。

5、wireshark抓包完成,就這么簡單。關于wireshark過濾條件和如何查看數據包中的詳細內容在后面介紹。

抓包數據怎么看

抓包之后我們接下來需要對抓包數據進行查看和分析,很多的用戶不知道怎么看和分析自己抓到的數據,下面小編為大家帶來抓包數據分析方法,感興趣的用戶快來看看吧。

在Wireshark中的數據包都可以稱為是網絡數據。每個網絡都有許多不同的應用程序和不同的網絡涉及。但是一些常見的包中,通常都會包括一些登錄程序和網絡瀏覽會話。本節以訪問Web瀏覽器為例將介紹分析網絡數據的方法。

通常在訪問Web服務器過程中,會涉及到DNS、TCP、HTTP三種協議。由于此過程中來回發送的數據包較為復雜,所以下面將介紹分析Web瀏覽數據。

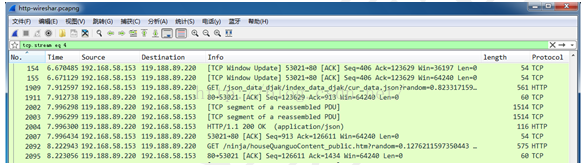

【實例1-3】分析訪問Web瀏覽數據。具體操作步驟如下所示:

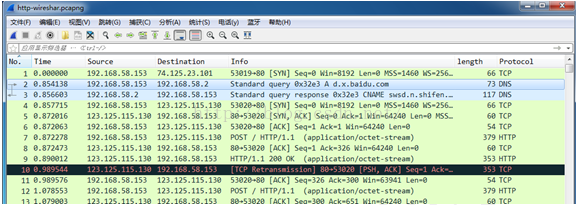

(1)捕獲訪問網站的數據包,并保存該文件名為http-wireshar.pcapng。

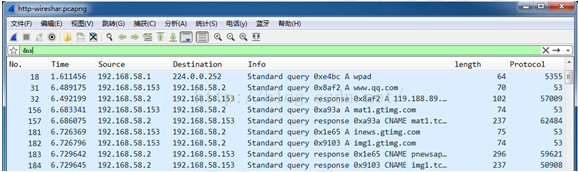

(2)接下來通過該捕獲文件中的數據,分析訪問Web的整個過程。在該捕獲過程中,將包含DNS請求、響應、TCP三次握手等數據。在該界面顯示了在訪問網站之間DNS解析過程。

(3)在該界面31幀,是DNS將網站解析為一個IP地址的數據包(被稱為一個“A”記錄)。32幀表示返回一個與主機名相關的IP地址的DNS響應包。如果客戶端支持IPv4和IPv6,在該界面將會看到查找一個IPv6地址(被稱為“AAAA”記錄)。此時,DNS服務器將響應一個IPv6地址或混雜的信息。

說明:31幀是客戶端請求百度,通過DNS服務器解析IP地址的過程。標識為“A”記錄。

32幀是DNS服務器回應客戶端請求的過程。標識為response.

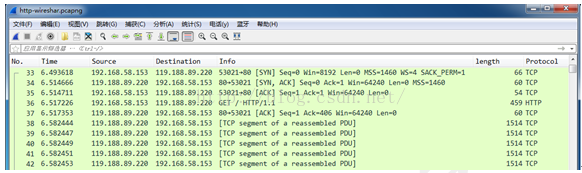

(4)如圖1.51所示,在該界面看客戶端和服務器之間TCP三次握手(33、34、35幀)和客戶端請求的GET主頁面(36幀)。然后服務器收到請求(37幀)并發送響應包(38幀)。

說明:33幀是客戶端向服務器發送TCP請求建立連接。標識為SYN。

34幀是服務器得到請求后向客戶端回應確認包的過程。標識為SYN,ACK。

35幀是客戶端回應服務器發送確認包的過程,將于服務器建立連接。標識為ACK。

36幀是客戶端向服務器發送HTTP請求內容的過程。標識為GET。

37幀是服務器相應客戶端請求的過程,收到請求。標識為ACK。

38幀是服務器向客戶端回應內容的過程。

(5)當客戶端從相同的服務器上再次請求訪問另一個鏈接時,將會再次看到一個GET數據包(1909幀),如圖1.52所示。

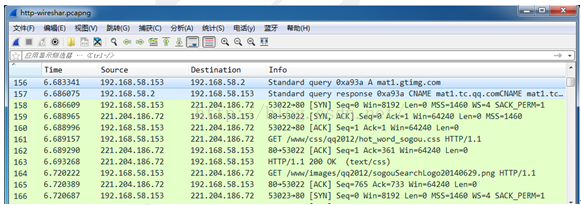

此外,如果鏈接另一個Web站點時,客戶端將再次對下一個站點進行DNS查詢(156、157幀),TCP三次握手(158、159、160幀)。如圖1.53所示。

怎么看丟包

在抓包工程中我們還會遇到丟包的問題,那么我們查看自己是否丟包呢?這時候我們還是需要對數據進行分析,下面小編為大家帶來對應的分析和查看方法介紹。

一、測試環境

前端設備入網平臺地址:172.21.6.14

媒體轉發平臺地址:172.21.6.15

瀏覽客戶端地址:172.21.10.54

二、使用wireshark對抓取數據包分析

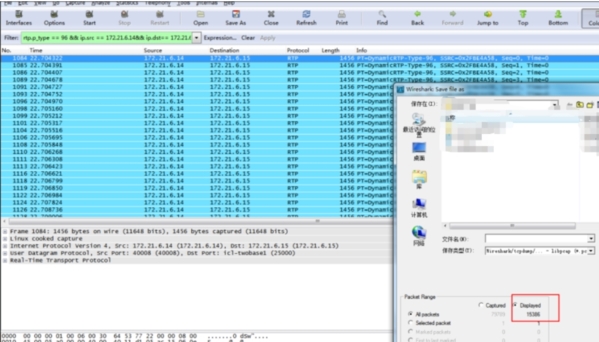

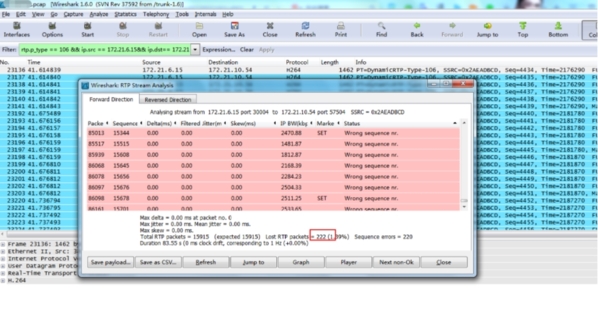

(1)使用wireshark工具打開數據包,在Filter后面的輸入框中輸入目的地址為172.21.6.14,點擊Apply進行rtp包過濾,選中Telephony——RTP——Stream Analysis進行數據包篩選

通過抓包分析碼流從前端至前端設備入網平臺時是15394包,而實際收到的只有15386包,丟包率達0.05%,丟了8包。

(2)在Filter后面的輸入框中輸入源地址為172.21.6.14,目的地址為172.21.6.15,點擊Apply進行rtp包過濾。

通過抓包分析碼流從前端設備入網平臺至媒體轉發平臺時為15386包,經過數據包包分析碼流從前端設備入網平臺至媒體轉發平臺體之間沒有丟包。

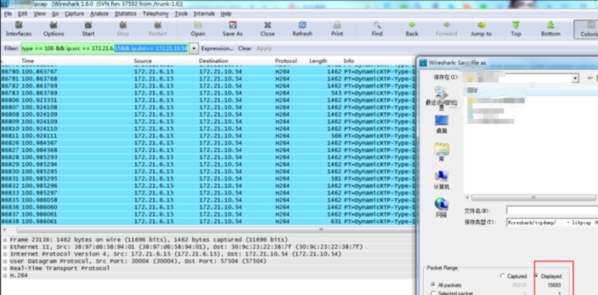

(3)在Filter后面的輸入框中輸入源地址為172.21.6.15,目的地址為172.21.10.54,點擊Apply進行rtp包過濾。

?

通過分析瀏覽客戶端在接收時丟包率達1.39%,較嚴重丟222包;綜上所述丟包存在于瀏覽客戶端側

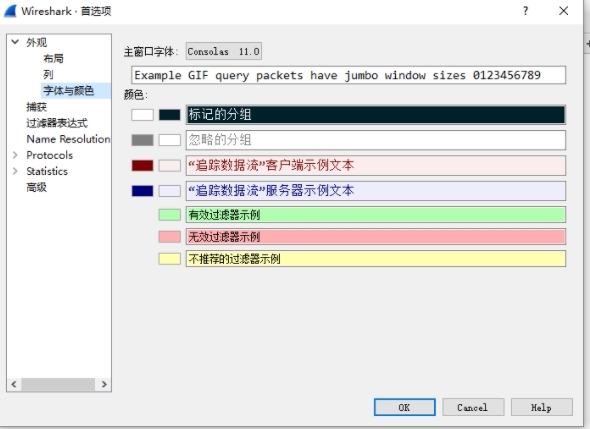

怎么設置過濾

要知道每次抓取的時候我們都會抓取到大量的冗余數據,而要從這些數據中提取出自己抓取的數據包部分是非常困難的一件事,其實軟件中自帶了兩種類型的過濾器,可以幫助我們在大量的數據中迅速找到我們需要的信息。

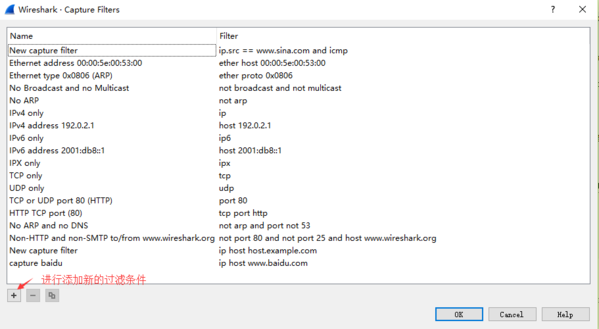

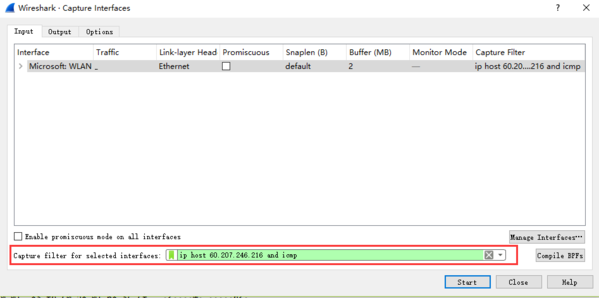

(1)抓包過濾器

捕獲過濾器的菜單欄路徑為Capture --> Capture Filters。用于在抓取數據包前設置。

如何使用?可以在抓取數據包前設置如下。

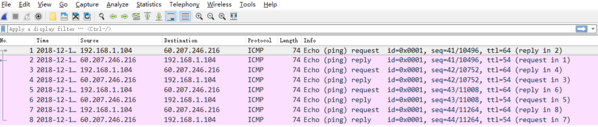

ip host 60.207.246.216 and icmp表示只捕獲主機IP為60.207.246.216的ICMP數據包。獲取結果如下:

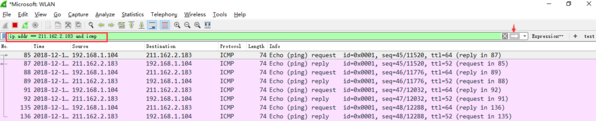

(2)顯示過濾器

顯示過濾器是用于在抓取數據包后設置過濾條件進行過濾數據包。通常是在抓取數據包時設置條件相對寬泛,抓取的數據包內容較多時使用顯示過濾器設置條件顧慮以方便分析。同樣上述場景,在捕獲時未設置捕獲規則直接通過網卡進行抓取所有數據包,如下

執行ping 網站獲取的數據包列表如下

觀察上述獲取的數據包列表,含有大量的無效數據。這時可以通過設置顯示器過濾條件進行提取分析信息。ip.addr == 211.162.2.183 and icmp。并進行過濾。

上述介紹了抓包過濾器和顯示過濾器的基本使用方法。在組網不復雜或者流量不大情況下,使用顯示器過濾器進行抓包后處理就可以滿足我們使用。下面介紹一下兩者間的語法以及它們的區別。

wireshark過濾器表達式的規則

1、抓包過濾器語法和實例

抓包過濾器類型Type(host、net、port)、方向Dir(src、dst)、協議Proto(ether、ip、tcp、udp、http、icmp、ftp等)、邏輯運算符(&& 與、|| 或、!非)

(1)協議過濾

比較簡單,直接在抓包過濾框中直接輸入協議名即可。

TCP,只顯示TCP協議的數據包列表

HTTP,只查看HTTP協議的數據包列表

ICMP,只顯示ICMP協議的數據包列表

(2)IP過濾

host 192.168.1.104

src host?192.168.1.104

dst host?192.168.1.104

(3)端口過濾

port 80

src port 80

dst port 80

(4)邏輯運算符&& 與、|| 或、!非

src host 192.168.1.104 && dst port 80 抓取主機地址為192.168.1.80、目的端口為80的數據包

host 192.168.1.104 || host 192.168.1.102 抓取主機為192.168.1.104或者192.168.1.102的數據包

!broadcast 不抓取廣播數據包

2、顯示過濾器語法和實例

(1)比較操作符

比較操作符有== 等于、!= 不等于、> 大于、< 小于、>= 大于等于、<=小于等于。

(2)協議過濾

比較簡單,直接在Filter框中直接輸入協議名即可。注意:協議名稱需要輸入小寫。

tcp,只顯示TCP協議的數據包列表

http,只查看HTTP協議的數據包列表

icmp,只顯示ICMP協議的數據包列表

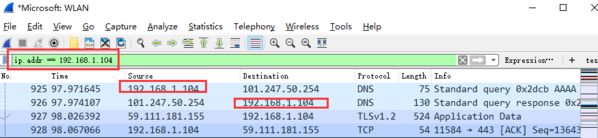

(3) ip過濾

ip.src ==192.168.1.104 顯示源地址為192.168.1.104的數據包列表

ip.dst==192.168.1.104, 顯示目標地址為192.168.1.104的數據包列表

ip.addr == 192.168.1.104 顯示源IP地址或目標IP地址為192.168.1.104的數據包列表

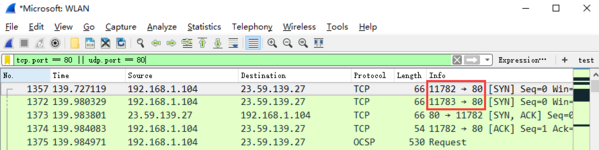

(4)端口過濾

tcp.port ==80,? 顯示源主機或者目的主機端口為80的數據包列表。

tcp.srcport == 80,? 只顯示TCP協議的源主機端口為80的數據包列表。

tcp.dstport == 80,只顯示TCP協議的目的主機端口為80的數據包列表。

(5) Http模式過濾

http.request.method=="GET",?? 只顯示HTTP GET方法的。

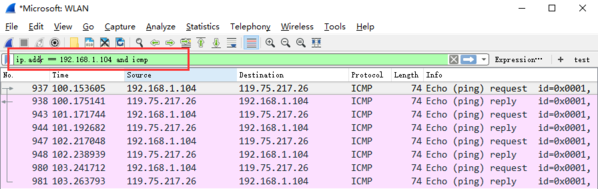

(6)邏輯運算符為 and/or/not

過濾多個條件組合時,使用and/or。比如獲取IP地址為192.168.1.104的ICMP數據包表達式為ip.addr == 192.168.1.104 and icmp

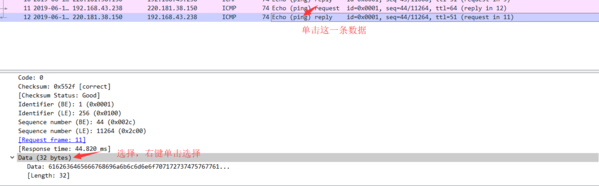

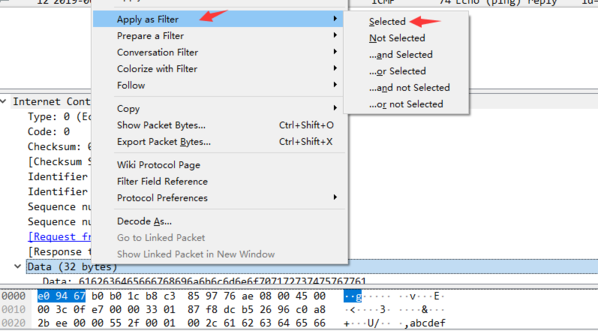

(7)按照數據包內容過濾。假設我要以IMCP層中的內容進行過濾,可以單擊選中界面中的碼流,在下方進行選中數據。如下

右鍵單擊選中后出現如下界面

選中Select后在過濾器中顯示如下

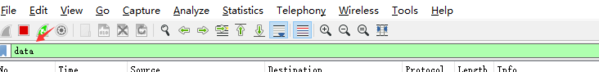

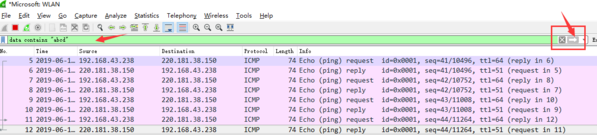

后面條件表達式就需要自己填寫。如下我想過濾出data數據包中包含"abcd"內容的數據流。包含的關鍵詞是contains 后面跟上內容。

怎么看三次握手

在進行數據分析的過程中一共會有三個步驟,我們稱之為TCP三次握手,很多的用戶不知道怎么看數據是否完成三次握手,下面小編為大家帶來對應的過程介紹,讓大家可以更直觀的看到。

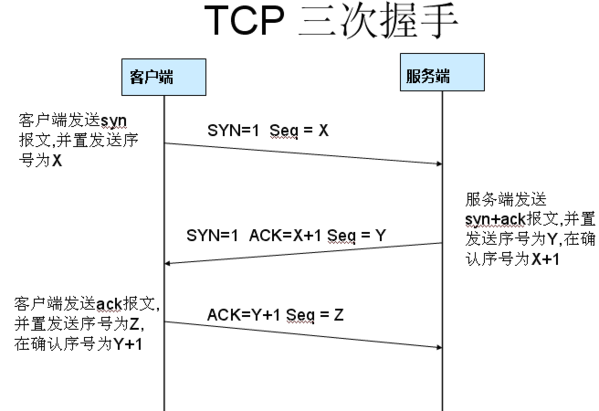

(1)TCP三次握手連接建立過程

Step1:客戶端發送一個SYN=1,ACK=0標志的數據包給服務端,請求進行連接,這是第一次握手;

Step2:服務端收到請求并且允許連接的話,就會發送一個SYN=1,ACK=1標志的數據包給發送端,告訴它,可以通訊了,并且讓客戶端發送一個確認數據包,這是第二次握手;

Step3:服務端發送一個SYN=0,ACK=1的數據包給客戶端端,告訴它連接已被確認,這就是第三次握手。TCP連接建立,開始通訊。

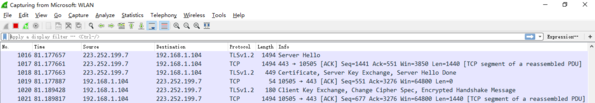

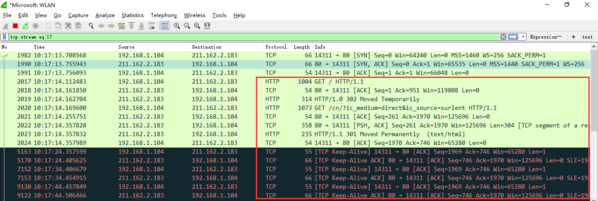

(2)wireshark抓包獲取訪問指定服務端數據包

Step1:啟動wireshark抓包,打開瀏覽器輸入網址。

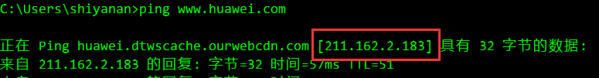

Step2:使用ping 網址獲取IP。

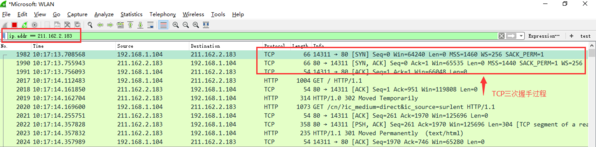

Step3:輸入過濾條件獲取待分析數據包列表 ip.addr == 211.162.2.183

圖中可以看到wireshark截獲到了三次握手的三個數據包。第四個包才是HTTP的, 這說明HTTP的確是使用TCP建立連接的。

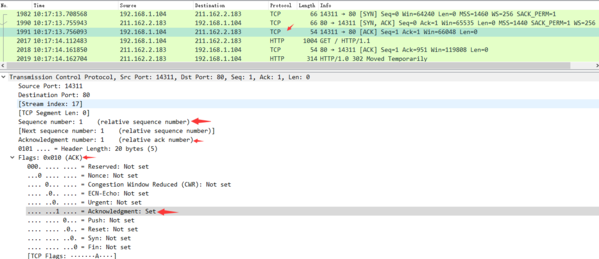

第一次握手數據包

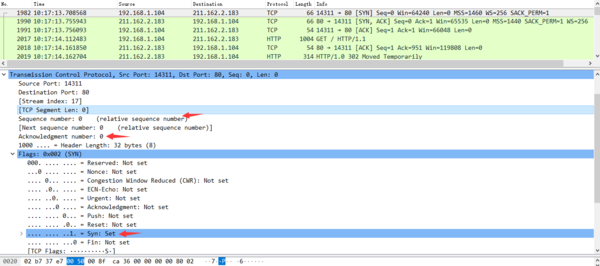

客戶端發送一個TCP,標志位為SYN,序列號為0, 代表客戶端請求建立連接。 如下圖。

數據包的關鍵屬性如下:

SYN :標志位,表示請求建立連接

Seq = 0 :初始建立連接值為0,數據包的相對序列號從0開始,表示當前還沒有發送數據

Ack =0:初始建立連接值為0,已經收到包的數量,表示當前沒有接收到數據

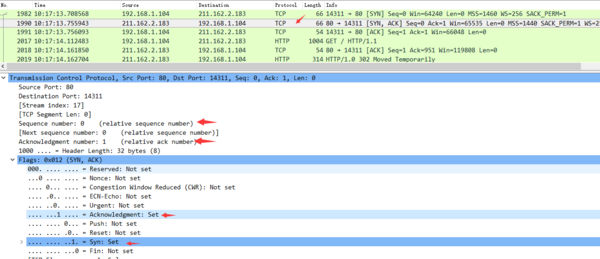

第二次握手的數據包

服務器發回確認包, 標志位為 SYN,ACK. 將確認序號(Acknowledgement Number)設置為客戶的I S N加1以.即0+1=1, 如下圖

數據包的關鍵屬性如下:

[SYN + ACK]: 標志位,同意建立連接,并回送SYN+ACK

Seq = 0 :初始建立值為0,表示當前還沒有發送數據

Ack = 1:表示當前端成功接收的數據位數,雖然客戶端沒有發送任何有效數據,確認號還是被加1,因為包含SYN或FIN標志位。(并不會對有效數據的計數產生影響,因為含有SYN或FIN標志位的包并不攜帶有效數據)

第三次握手的數據包

客戶端再次發送確認包(ACK) SYN標志位為0,ACK標志位為1.并且把服務器發來ACK的序號字段+1,放在確定字段中發送給對方.并且在數據段放寫ISN的+1, 如下圖:

數據包的關鍵屬性如下:

ACK :標志位,表示已經收到記錄

Seq = 1 :表示當前已經發送1個數據

Ack = 1 : 表示當前端成功接收的數據位數,雖然服務端沒有發送任何有效數據,確認號還是被加1,因為包含SYN或FIN標志位(并不會對有效數據的計數產生影響,因為含有SYN或FIN標志位的包并不攜帶有效數據)。

就這樣通過了TCP三次握手,建立了連接。開始進行數據交互

相關版本

裝機必備軟件

網友評論